客座助理研究员/辛元 编著

知远战略与防务研究所

网络空间战略分析与评估中心

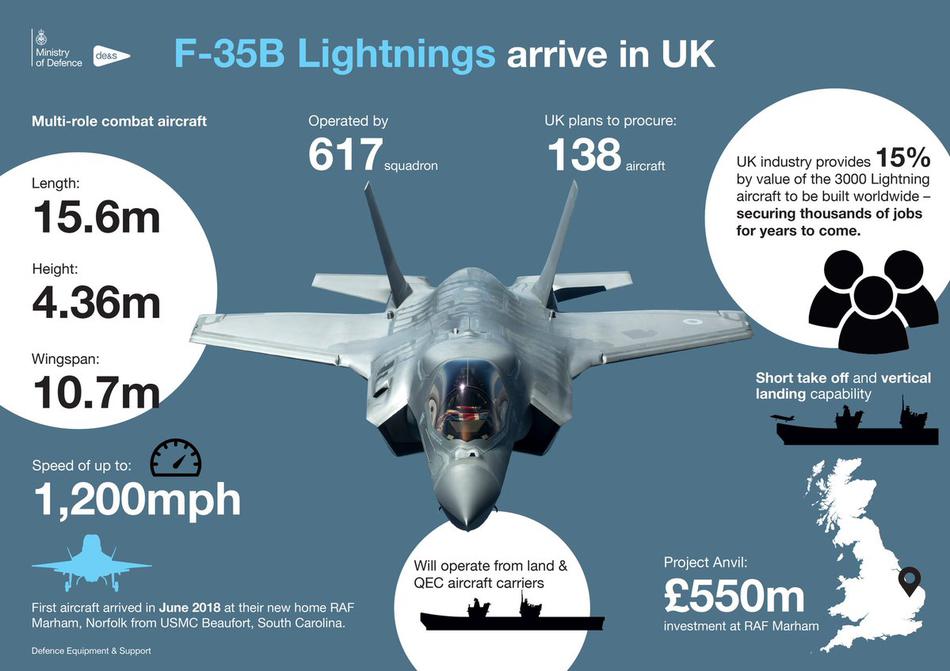

[知远导读]联合信息环境,是一种具有安全性和联合性的信息环境,主要由共享性信息技术设施、体系级信息服务、统一安全架构组成,目的是要达成全域作战优势、提升任务实施效力、增进安全水平、实现信息技术效益。美军着力构建联合信息环境,主要是为联合部队及其各方任务合作伙伴在实施全域作战行动中,提供一种统一、安全、可靠、实时、有效且灵活的信息环境,任何行动、任意条件下的指挥、控制、通信与计算功能都可依托其展开实施。本文从进展、运维、架构、管理、服务、安全、信息等7个不同的视角出发,对联合信息环境进行了解析。

本篇为节选,完整文章约12000字,如需参阅全文请联系本所。

架构视图(Architectural View)

联合信息环境下的网络体系架构是一种中心化的体系架构,能够提供体系范围内的态势感知能力,提供中心化的作战控制能力,还能够最大限度的降低可能会遭受的网络攻击面。从联合信息环境的架构视图来看,总体上可将其分为两大部分,一方面是各军种及战区接入点,即体系作战中心,另一方面是各体系级数据中心及相关的体系服务与安全架构,二者之间建立国防信息IP网络传输,还可对外接入互联网,并通过安全架构来应对病毒、国家行为者的网络攻击。在体系服务方面,可提供的体系服务主要包括国防体系邮件服务、云计算服务、身份管理服务、访问管理服务、国防体系门户服务、国防体系认证服务等;在安全架构方面,可以实现系统安全、应用/数据安全、关键节点实施、标准化配置、同步部署控制、力量精简高效化、JIE整体可见、实施防御行动等。

联合信息环境体系架构示意图

从联合信息环境的体系构成来看,核心要素主要包括网络标准化传输(Network Normalization Transport, NNT)、统一安全架构(Single Security Architecture, SSA)、体系作战中心(GEOC/EOC)、数据中心(Core Data centers / Installation Processing Nodes, CDC/IPN)、身份认证与访问管理(Identity and Access Management, IdAM)、体系服务(Enterprise Services)和统一能力(Unified Capabilities, UCs)、移动应用、网关、管控等方面。这些要素对应着相关的系统和功能,具体而言:

一是能够实现国防部通信网络的标准化,由网络标准化传输(NNT)要素实现,涵盖通用网络标准及相关的战术、技术、规程(TTPs);

二是能够实现国防部网络能力的标准化,由体系服务和统一能力(UCs)要素实现,涵盖通用信息技术应用程序,以及消息、语音、视频等方面的统一能力;

三是能够由标准的作战中心(EOCs)和数据中心(CDC)实施管理,涵盖了各层级的体系作战中心、数据中心和设施处理节点等;

四是能够防护国防部信息网络,由统一安全架构(SSA)要素实现,主要通过单一性的安全栈(Single Security Stacks, SSA)来实施;

五是能够针对跨域协同及合作伙伴,提供安全的接入点,涵盖了各级各类型的网关设施;

六是能够提供全面的机动能力,主要由移动应用要素来实现。

联合信息环境体系作用示意图

管理视图(Management View)

联合信息环境管理网络(Joint Information Environment Management Network, JIE JMN)由一系列系统和要素组成,主要作用是支持联合信息环境的体系作战中心组件发挥效能,确保体系作战中心能够安全有效的实施指挥与控制。

从管理的角度来讲,联合信息环境可区分为两个层面。第一部分是实现逻辑分离的数据通信网络,比如多协议标签交换虚拟私有网络(Multi-Protocol Label Switching Virtual Private Networks, MPLS VPNs),或者波分复用(Wavelength-Division Multiplexing, WDM)光纤通信网络。第二部分是联合信息环境管理网络(JIE JMN),该网络是联合信息环境广域网络(JIE WAN)体系架构的组成部分,该架构还包括用户/任务网络(User/Mission Network)和复制网络(Replication Network),联合信息环境管理网络能够实施一种分离式的、专用的身份认证与访问管理解决方案(JMN IdAM Solution, JIS)。

联合信息环境中的管理与被管理职能主要涉及以下几类领域:一是JIE管理网络(JIE Management Network, JMN)方面,确立带外管理1(out of band, OOB)设计的基本原则,明确体系作战中心在管理网络方面的实施需求;二是JIE用户/任务网络(JIE User/Mission Network)方面:确立体系作战中心人员对于JIE用户/任务网络的具体需求,针对体系作战中心任务行动实施的过程中,阐明哪些领域中的哪些管理数据和传输信息不能从逻辑上或者物理上对其进行隔离管理;三是JIE体系作战保障系统(JIE Enterprise Operations Support Systems, JIE EOSS):确立体系作战中心所用网络管理工具集合的应用平台,在体系作战中心任务区域内,这一工具平台主要负责联合信息环境相关部分的运维与防御。

具体来讲,之所以不使用带内管理模式,主要原因有几个方面:一是技术方面的制约因素,难以实现管理网络基础设施/网络应用的本地化;二是某些被管理设备并未设置专用的管理端口;三是即使某些被管理设备带有专用的管理端口,但却已被连接到现行的专用管理网络;四是某些互联设施不具备连接条件,无法为网络管理提供额外的带宽。联合信息环境采取的带外管理模式如下图所示。

联合信息环境广域网络(JIE WAN)管理视图

联合信息环境采取的带外管理模式

联合信息环境管理网络的另一项重要功能是实施身份认证与访问管理(IdAM),这是一种能够提供身份管理认证与授权服务的多样化组合解决方案,其具体作用和管理过程如下图所示。其最终目标是,确保人员和非人员实体都能够安全的访问所有经过授权的国防部资源,不管在任何地点、任何时间。美国国防部要求,联合信息环境内运行的所有设备、系统、应用和服务都需要贯彻实施身份认证与访问管理策略,要遵循相关的指导方针及实施标准,要将公用密钥基础设施(PKI)认证与IdAM数据进行集成,要在授权性IdAM数据中应用体系目录服务(Enterprise Directory Services, EDS)。

身份认证与访问管理的具体作用

身份认证与访问管理过程示意图

服务视图(Service View)

美参谋长联席会议前主席马丁·邓普西(Martin E。 Dempsey)在《联合信息环境白皮书》中概述联合信息环境作用的时候指出,“依靠联合信息环境,我们就能够为打造下一代作战能力创造条件,我们就能够充分发挥商业信息技术的强大能量和通用效力,我们就能够将目前脆弱的、以网络为中心的环境转变为灵活的、以数据为中心的环境,确保能够实现按需访问信息。”因此,联合信息环境的作用,就是要提供网络服务、通信服务、体系服务和数据服务,从服务的角度来看,可将其划分为如下五大类:

联合信息环境服务视图示意

[1] 网络管理可分为带外管理(out of band)和带内管理(in band)两种管理模式。目前我们使用的网络管理手段基本上都是带内管理,即管理控制信息与数据信息使用同一物理通道进行传输,例如,常用的HP Open View网络管理软件就是典型的带内管理系统,数据和管理信息都是通过网络设备以太网端口进行传输的,因此,带内管理的最大缺陷在于,当网络出现故障中断时,数据和管理信息的传输都将无法正常实施。带外管理的核心理念在于通过不同的物理通道传输管理控制信息和数据信息,两个完全独立,互不影响。

(平台编辑:黄潇潇)

《出鞘》完整内容请关注新浪军事官方微信抢先查看(查看详情请搜索微信公众号:sinamilnews),《出鞘》每天在新浪军事官方微信完整首发。

更多猛料!欢迎扫描左方二维码关注新浪军事官方微信(sinamilnews)

推荐新闻

- 【 新闻 】 令计划谷丽萍后再现落马夫妻档

- 【 军事 】 我东风41第10次试射成功 投射多个弹头

- 【 财经 】 这届高考报志愿选武汉西安?

- 【 体育 】 俄罗斯世界杯32强最终23人名单汇总

- 【 娱乐 】 阿娇和老公甜蜜返港 称生宝宝要看缘分

- 【 科技 】 董明珠造车梦受挫 银隆IPO辅导突然终...

- 【 教育 】 975万高考生奔赴考场 不为改变命运

违法和不良信息举报电话:010-62675637

举报邮箱:jubao@vip.sina.com

Copyright © 1996-2017 SINA Corporation

All Rights Reserved 新浪公司 版权所有